Samba

Samba는 주로 Linux 및 Unix 시스템에서 사용되는 오픈 소스 소프트웨어로, 윈도우와 파일 및 프린터 공유를 가능하게 해주는 소프트웨어이다. Samba를 사용하면 Linux 서버가 윈도우 클라이언트와 동일한 네트워크에서 파일과 프린터를 공유할 수 있다.

이번에는 CVE-2017-7494 취약점인 삼바 파일 공유 서버를 설치하고 어떻게 공격자가 취약점을 가지고 대상 서버에 침입하는지 실습하면서 알아보자.

우선 삼바 설치하기 전 필요한 라이브러리를 설치하자.

이제 취약한 삼바 버전 다운로드 및 소스 컴파일을 할 것이다.

wget https://download.samba.org/pub/samba/stable/samba-4.6.3.tar.gz다운로드가 끝났다면 파일하나가 생길텐데 압축을 풀어주고 다운로드한 디렉터리로 들어가자.

tar -xvzf samba-4.6.3.tar.gz

cd samba-4.6.3/여기까지 했다면 이제 차례대로 컴파일만 해주면 된다.

sudo make

sudo make install

위의 방식대로 차례대로 해주면 시간은 좀 걸리지만 설치는 끝났다.

이제 설정 파일을 만들어 주자.

vi /usr/local/samba/etc/smb.conf에 접속해서 아래와 같이 입력해주면 된다.

그다음 경로 설정을 해주고 설치된 samba의 버전도 확인해 보자.

마지막으로 공유대상 폴더에 대한 접근 권한 설정을 하고 samba를 실행시키면 끝이다.

이렇게 samba 설치와 samba 서비스까지 정상적으로 실행이 끝났다. 본격적으로 이 취약점이 있는 samba를 공격자가 어떻게 침입하여 공격을 하는지 알아보자.

공격

파일 공유 통신 포트가 열린 서버를 대상으로 공격자는 samba 파일의 버전 등과 같은 정보를 파악할 수 있고, 원격 코드 실행 취약점을 이용해서 공격이 가능하다.

우선 nmap으로 포트스캔을 해보자.

파일 공유 서버인 445 포트가 열려있는 것을 확인했고, 우린 이 열려있는 포트를 대상으로 타깃 IP에 침투 공격을 할 계획이다.

실습은 칼리리눅스 내에서 metasploit을 활용해서 공격할 계획이다.

그럼 metasploit 콘솔에 접속하자.

search samba를 입력해서 samba와 관련된 취약점 리스트들을 검색해 보자.

여기 공격으로 사용할 취약점을 찾았다.

이렇게 취약점을 선택해서 공격할 대상의 IP를 정하고 옵션을 설정하면 모든 준비는 끝이다.

이제 공격을 해보면

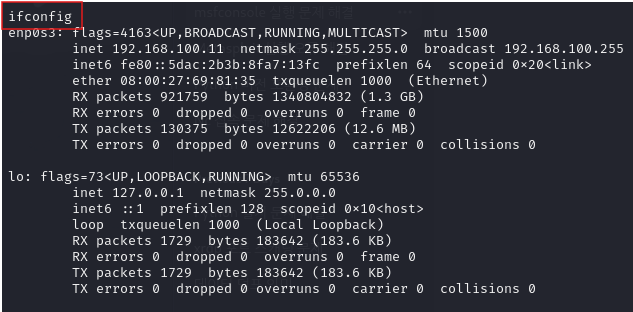

성공적으로 침투에 성공했다. 이제 공격자는 원격으로 명령어를 실행시킬 수 있다. 그럼 타깃 IP의 정보를 확인해 보자.

그럼 이렇게 타깃 IP의 정보를 확인할 수 있다.

그럼 우분투로 들어가서 동일한 명령어를 입력하여 정말로 위의 내용과 동일한지 확인해보자.

우분투에서 동일한 명령어로 확인해 본 결과 같은 화면이 뜬다.

즉, 공격에 성공했다.

이러한 방식으로 ifconfig 말고 다른 명령어를 입력하면 원격으로 상대방 서버에 치명적인 공격이 가능할 것이다!

다음 글에서는 어떻게 이러한 취약점을 막을지 써보자.

'리눅스 서버 보안 > 파일 공유 서버' 카테고리의 다른 글

| 안전한 파일 공유 서버 구축 (0) | 2024.08.11 |

|---|